Схема подключения клиента к серверу :

[ local client ( 192.168.1.2 ) ] — NAT — [ local router (192.168.1.1 ) ] —— internet —— [ l2tp server ( for example — 11.11.11.11 ) ] — NAT — 10.0.0.1

Так как клиент за натом, то будем использовать NAT T

Обновляем ядро на HN — https://openvz.org/IPsec

Задаем для контейнера права на работу с ipsec и ppp и перезагружаем для применения изменений :

vzctl set CTID --capability net_admin:on --save

vzctl restart CTID

С ноды грузим необходимые для работы модули :

ppp_async

pppol2tp

xfrm4_mode_transport

xfrm4_mode_tunnel

xfrm_ipcomp

esp4

Устанавливаем внутри контейнера ПО

apt-get install openswan xl2tpd

Отключаем внутри контейнера send и accept редиректы :

for each in /proc/sys/net/ipv4/conf/*; do echo 0 > $each/accept_redirects; echo 0 > $each/send_redirects; done

Проверяем корректность прогрузки ipsec внутри контейнера :

ipsec verify

Вывод корректной настройки :

root@ldap:~# ipsec verify

Checking your system to see if IPsec got installed and started correctly:

Version check and ipsec on-path [OK]

Linux Openswan U2.6.37-g955aaafb-dirty/K2.6.32-042stab084.10 (netkey)

Checking for IPsec support in kernel [OK]

SAref kernel support [N/A]

NETKEY: Testing XFRM related proc values [OK]

[OK]

[OK]

Checking that pluto is running [OK]

Pluto listening for IKE on udp 500 [OK]

Pluto listening for NAT-T on udp 4500 [OK]

Checking for 'ip' command [OK]

Checking /bin/sh is not /bin/dash [WARNING]

Checking for 'iptables' command [OK]

Opportunistic Encryption Support [DISABLED]

Настраиваем IPsec :

nano /etc/ipsec.conf

config setup

protostack=netkey

nat_traversal=yes # Enables NAT traversal

virtual_private=%v4:192.168.1.0/8 # with this option you can add your local IP in NAT

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret # Auth with PSK ( preshared key )

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

salifetime=10m

type=tunnel # type of l2tp connection ( tunnel / transport )

left=11.11.11.11 # left - is internet IP of l2tp server

leftprotoport=17/1701

right=%any # right - is IP of client ( if client NATed , that IP of client is IP in NAT

rightprotoport=17/1701

Задаем PSK :

nano /etc/ipsec.secrets

11.11.11.11 %any: PSK "mykey"

Конфигурируем xl2tpd :

nano /etc/xl2tpd/xl2tpd.conf

[global]

port = 1701

auth file = /etc/xl2tpd/l2tp-secrets # auth file with pars login/password for l2tp auth

[lns default]

ip range = 10.0.0.2-10.0.0.200 # range of IP's , that give to clients when auth is good

local ip = 10.0.0.1

refuse chap = yes

refuse pap = yes

require authentication = yes

ppp debug = yes

pppoptfile = /etc/ppp/options.xl2tpd # this is ppp options config file

length bit = yes

exclusive = no

assign ip = yes

name = VPN-Server

nano /etc/xl2tpd/l2tp-secrets

# Secrets for authenticating l2tp tunnels

# us them secret

# * marko blah2

# zeus marko blah

# * * interop

* * * # let all , because we use auth with chap

nano /etc/ppp/options.xl2tpd

refuse-mschap-v2

refuse-mschap

ms-dns 8.8.8.8

ms-dns 8.8.4.4

asyncmap 0

auth

crtscts

idle 1800

mtu 1200

mru 1200

lock

hide-password

local

#debug

name l2tpd

proxyarp

lcp-echo-interval 30

lcp-echo-failure 4

Создаем аккаунты для авторизации :

nano /etc/ppp/chap-secrets

# Secrets for authentication using CHAP

# client server secret IP addresses

test2 l2tpd test *

логин - test2

пароль - test

Далее разрешаем NAT клиентам ходить в интернет

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -s 10.0.0.0/24 -j SNAT --to-source

iptables -A FORWARD -s 10.0.0.0/24 -j ACCEPT

iptables -A FORWARD -d 10.0.0.0/24 -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

Ребутим сервисы :

/etc/init.d/ipsec restart

/etc/init.d/xl2tpd restart

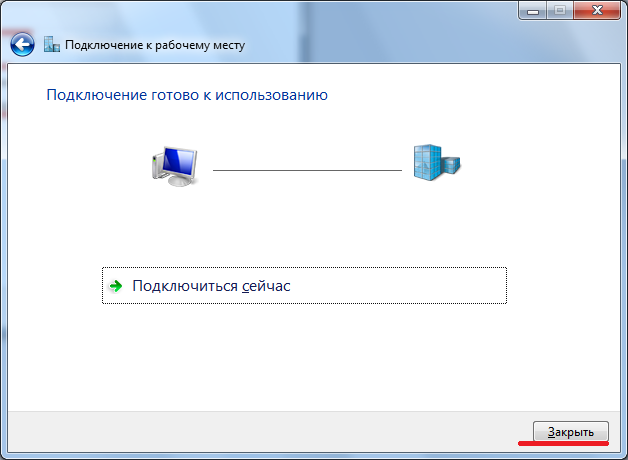

Создаем VPN подключение нативными средствами Windows 7 :

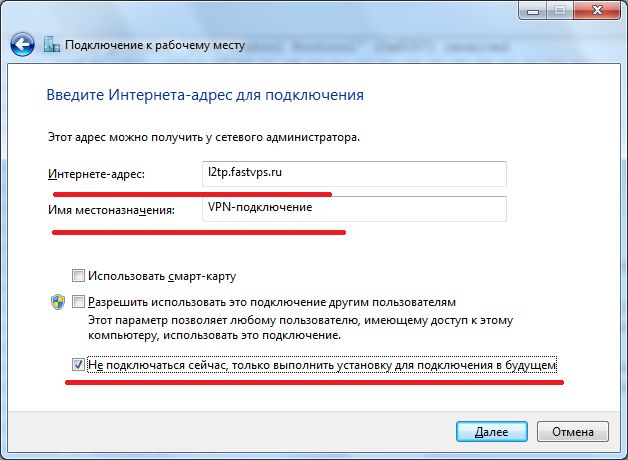

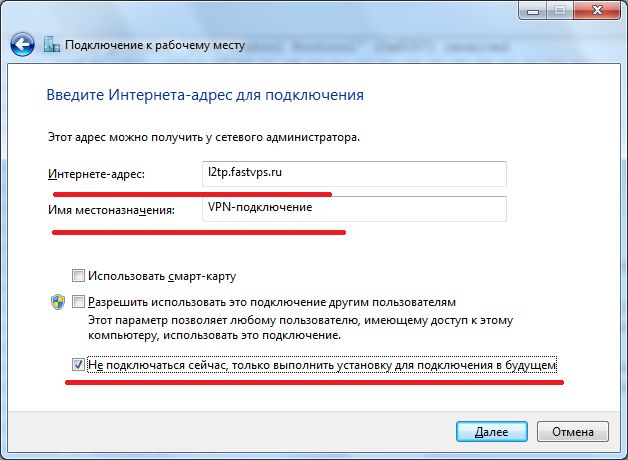

Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к интернету ( VPN ) — Интернет адрес ( IP или FQDN для сервера l2tp )

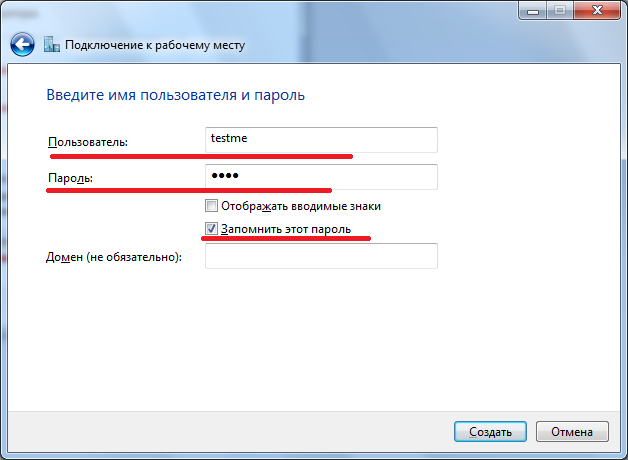

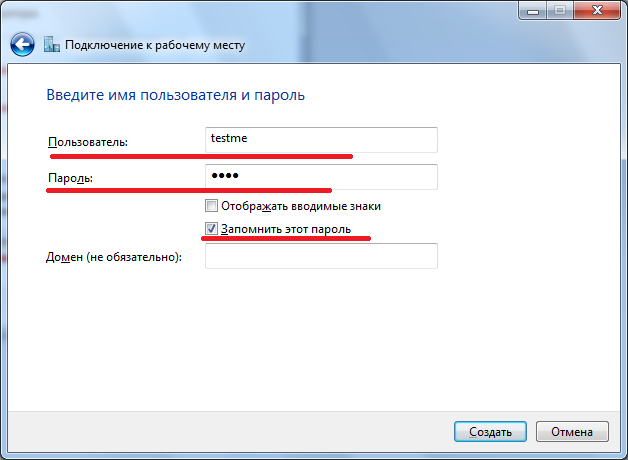

Вписываем логин и пароль от l2tp

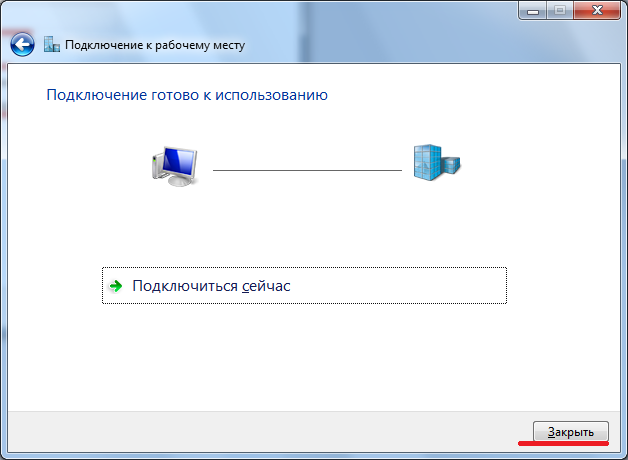

Не подключаемся и закрываем

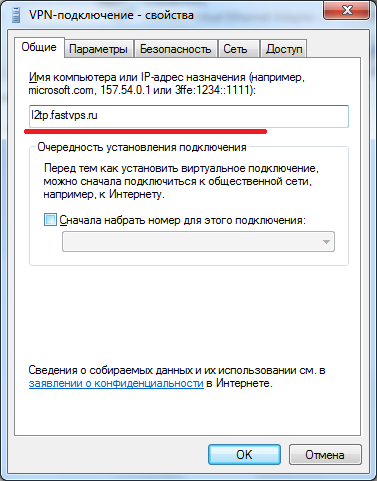

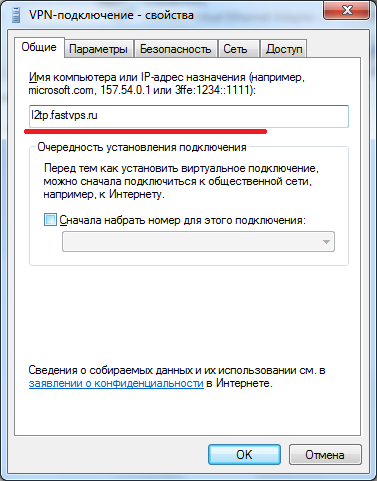

Переходим в сетевые подключения — изменение параметров адаптера — открываем контекстное меню — свойства

Вкладка «Общие» — Проверяем корректность IP или FQDN сервера

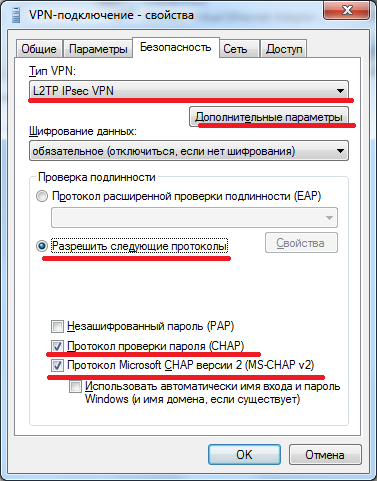

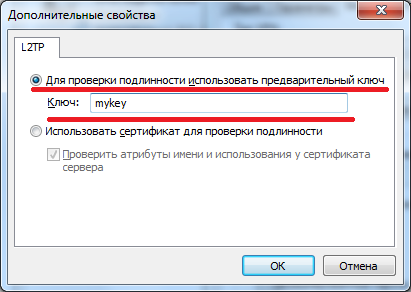

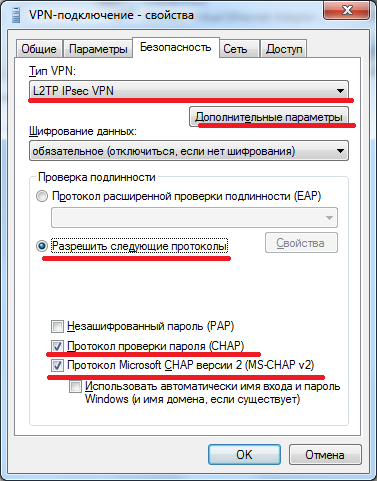

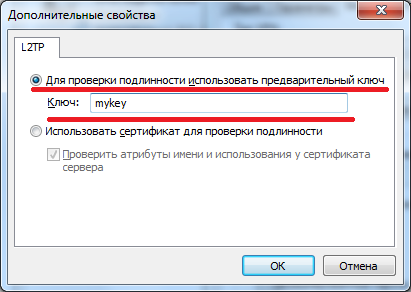

Вкладка «Безопасность» — выставляем тип VPN , разрешаем нужные протоколы. Нажимаем — дополнительные параметры. Выбираем предварительный ключ и вводим ключ

Подключаемся к впн и радуемся =)